- 2025.07.02

- 委員会の活動

【6月12日開催】2025年度 第1回農業・水産業部会、合同講演会

【6月12日開催】2025年度 第1回農業・水産業部会、合同講演会

【6月15日開催】地域脱炭素フォーラム2025in福岡

【5月22日開催】女性管理職ネットワーク「WE-Net九州」11期 第2回定例会

【8月5日~6日開催】九州地域戦略会議「第22回夏季セミナー」のご案内

第65回定時総会および記者会見の開催について

第181回理事会後の記者会見(5/12)における倉富会長、池辺次期会長候補コメント要旨

【8月5日~6日開催】九州地域戦略会議「第22回夏季セミナー」のご案内

「九経連 第65回定時総会」招集のご通知 ※議案書等掲載

【6月15日開催】「地域脱炭素フォーラム2025 ~地域脱炭素2.0に向けた官民連携の更なる強化~」のご案内

【5月29日開催】「DX人材育成関連セミナー(九州オープンクラスご紹介)」のご案内

弊会会長人事に関する新聞各紙の記事について

九経連事務局休業のお知らせ(4月28日)

【6月12日開催】2025年度 第1回農業・水産業部会、合同講演会

【6月15日開催】地域脱炭素フォーラム2025in福岡

【5月22日開催】女性管理職ネットワーク「WE-Net九州」11期 第2回定例会

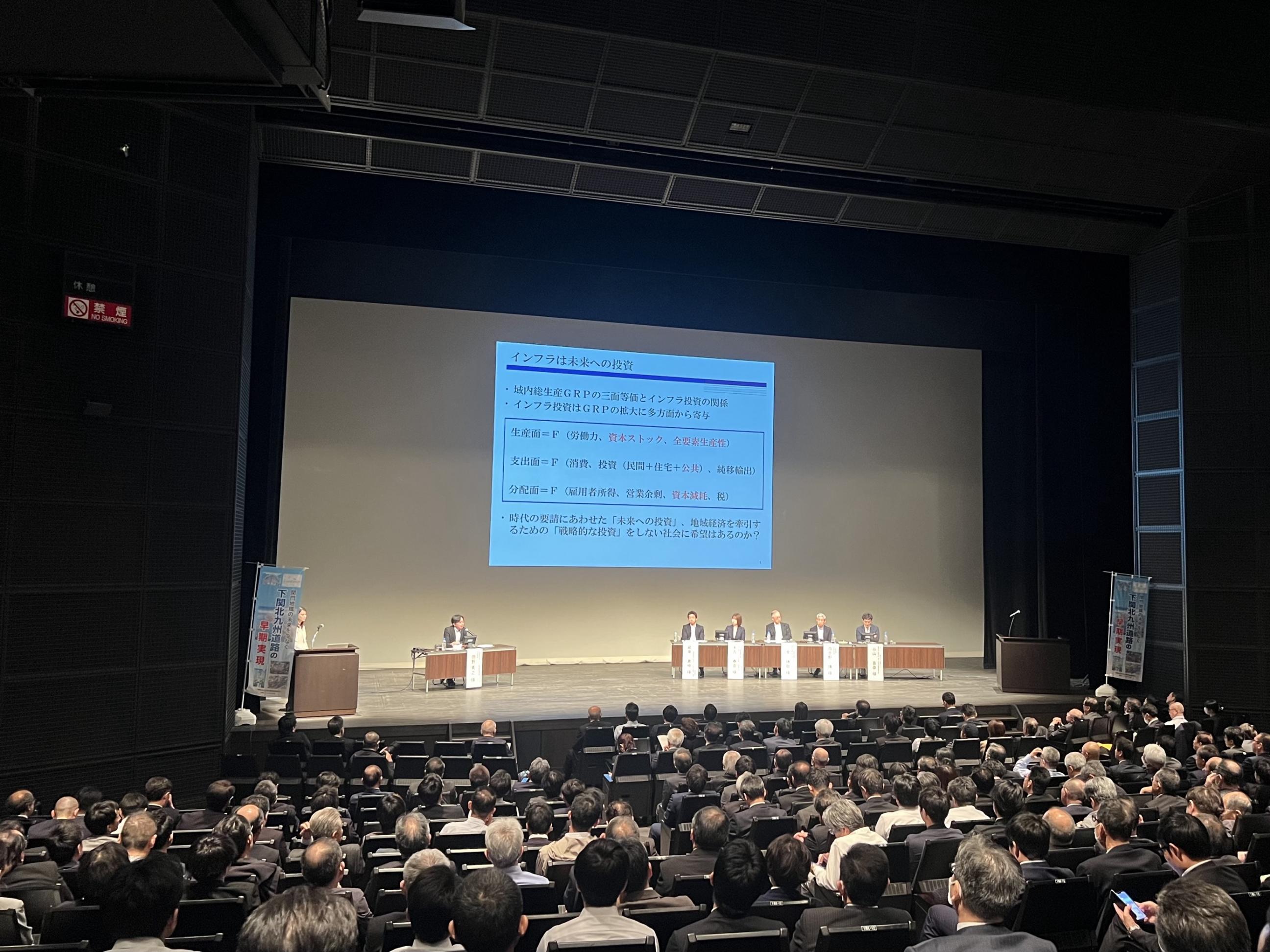

【4月25日開催】アーカイブ配信「下関北九州道路シンポジウム~早期実現に向けて~」

第181回理事会(5月12日 福岡市・グランド ハイアット福岡)

【5月15日開催】第5回CN推進研究会

九経連は1961(昭和36)年4月、経団連、関西、中部に次いで全国で4番目の総合経済団体として設立され、2021(令和3)年には創立60周年を迎えました。

内外の社会・経済などに関する諸問題について調査研究を行い、九州・沖縄経済界としての意見を取りまとめ、実現に向けて、政府・関係機関等に対する積極的な提言・要望や様々な活動に取り組んでいます。

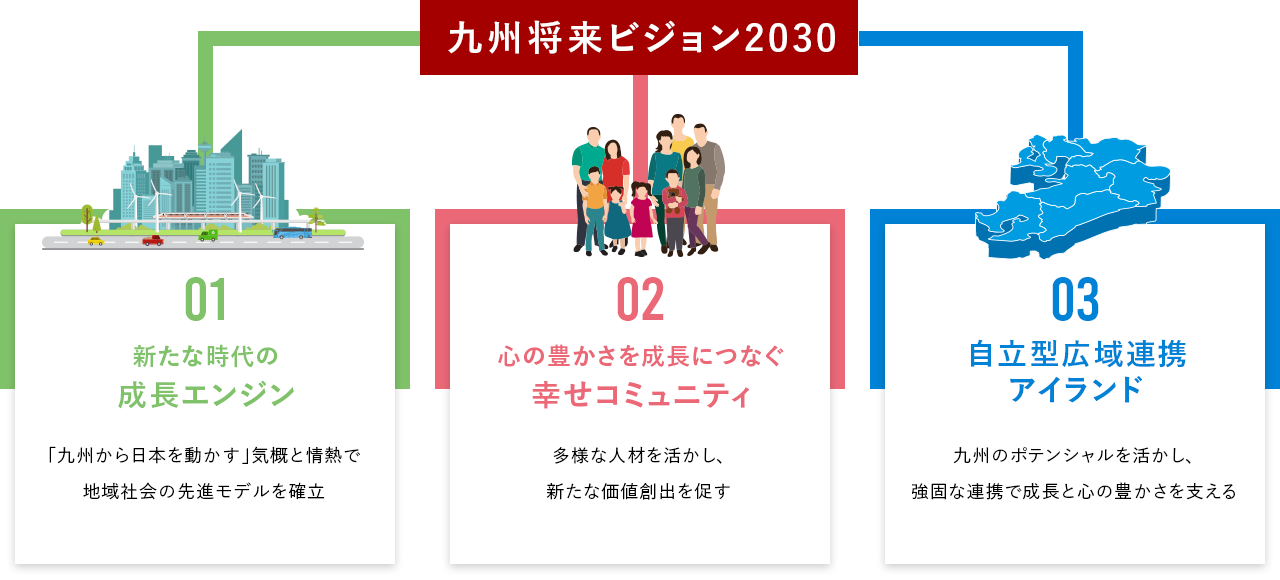

共生や共感によって、成長と心の豊かさが好影響を与え合い、

新たな価値を共創する持続可能な地域を目指します。

2021年以降、九経連は2030年のありたい姿およびその実現に向けた課題を踏まえ、

取り組むべき重要施策をアクションプランに落とし込み、産学官民の連携を促進しながら、

私たちのミッション 九州から日本を動かす 気概のもと活動を展開していきます。